一、演练背景

如今的互联网环境中,网络钓鱼攻击是个人、企事业单位、高校所面临的较大的安全威胁,职工被“钓鱼”是不同规模组织的一大风险,钓鱼攻击者往往会伪装成可信的来源,欺骗受害者点击链接或下载文件,从而获取敏感信息或执行恶意代码。同时APT和黑产组织针对政府、企业、高校等单位的漏洞攻击成本日益增高,与漏洞挖掘利用或各种伪装及渗透相比,钓鱼邮件因其成功率高、操作简单成为了真实网络环境中最常见的攻击方式之一。

基于此,为提高师生对钓鱼邮件的识别能力,提升师生网络安全意识,防范化解钓鱼邮件风险隐患,保障学校系统业务数据和师生个人信息安全,信息化管理处积极响应教育部定期开展钓鱼演练的号召,于5月13日至5月20日开展了为期一周的钓鱼安全演练。

二、演练总体情况

围绕统一身份认证(https://sso.cup.edu.cn/login)系统,制定“统一身份认证平台账号异地登录通知”邮件文案,发送到全校师生目标邮箱:

师生点击钓鱼链接后跳转至伪造的钓鱼网站,诱导师生输入账号密码等敏感数据信息。

![]()

![]()

师生输入账号密码后跳转至警示页面,加深演练中招师生印象,方便配合后续的安全意识教育。

本次钓鱼演练投放样本覆盖全校教职工和学生,发送共计26424封钓鱼邮件(教师:2516,学生:23908),截止到2024年5月20日,一共有707位师生中招,演练情况统计如下:

总览视图如下:

从演练总体情况来看,教师组的邮件阅读人数及演练中招人数要少于学生组,其中部分师生存在多次点击链接访问水坑网站且多次提交账号密码的情况,攻击者针对此类型职工稍加构造放置木马即可诱导其下运行进而导致职工电脑被控制,PC终端一旦失陷将造成严重危害。同时如果师生的邮箱账号失陷被攻击者利用对内或对外投递钓鱼邮件,甚至会影响学校声誉以及造成财产经济损失。

三、与去年情况分析对比

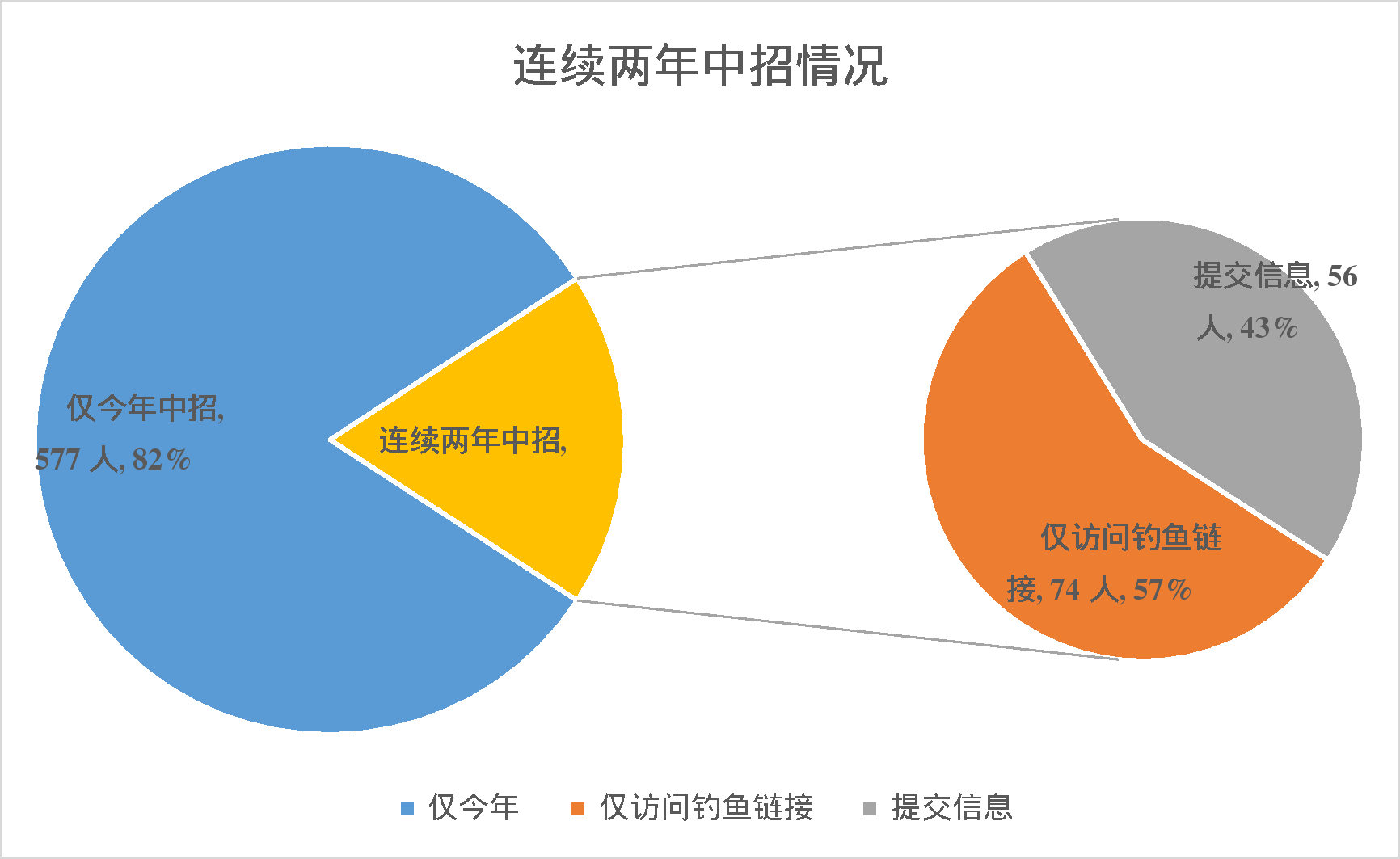

2023年钓鱼演练中共有711位师生中招,2024年共有707位师生中招,相比于2023年略有减少幅度,师生防钓鱼意识有所提高。但从整体情况看,师生安全意识仍然较为薄弱,存在较大安全隐患,其中连续两年中招人数共计有130人,占今年中招的总人数的18.39%。连续两年都中招输入账号密码的人数为56人,访问钓鱼链接的人数为74人。

四、如何防范钓鱼邮件

Ø 增强邮箱账号安全,做到涉密信息不上网

①开启邮箱“异地登录提醒”和“帐号锁定提醒”功能,提高账户的安全性。

②引入双因素认证或者零信任认证的机制,避免直接使用账号密码登录,降低账号密码被盗的风险。经常使用客户端的账号,可开启客户端专用密码。

③采用复杂且独特的密码:创建长度不少于8位,包含数字、字母、特殊符号的复杂密码,并确保该密码与您的其他任何互联网账号(如淘宝、微博等)的密码不同。避免使用与个人信息(如身份证号、手机号)直接相关的数字作为密码。

④注意密码保护,切勿轻易将密码告知他人,也不要在不受信任的网络或设备上保存账号密码。建议定期更换密码,并使用密码管理工具来安全地存储和生成密码。

Ø 警惕钓鱼勒索电子邮件

①验证发件人身份:在打开邮件之前,务必核实发件人的地址和身份。对于不熟悉或可疑的发件人,要特别警惕。

②谨慎点击链接和附件:不要点击邮件中的未知链接,尤其是链接地址与邮件内容所描述的不符或网址异常的情况。对于邮件中的附件,特别是“.exe”和“.bat”等可执行文件,要格外小心,不要随意下载和运行。

③不回复和不提供敏感信息:不要回复任何未经核实的邮件,也不要提供任何敏感信息,如银行账户、密码等。如果不慎在可疑邮件中输入了真实信息,请立即修改相关账号密码,并检查账户安全状态。

④报告可疑邮件:如果收到疑似钓鱼邮件或其他可疑信息,请及时向相关部门或邮箱管理员报告,可发送至webmaster@cup.edu.cn。

提醒:学校不会通过邮件方式要求师生提供任何涉及账号密码信息等敏感内容。请全体师生提高警惕,如有需要,请通过官方渠道进行核实。